Специалисты компании «Транссеть» рассказали, как обезопасить компанию от вируса, распространившегося по всему миру

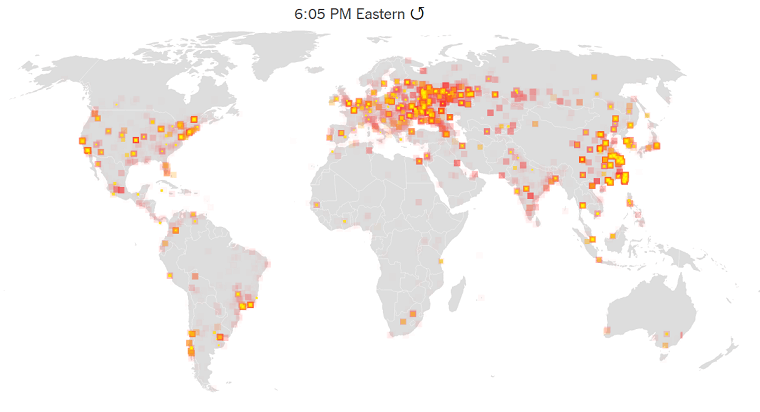

12 мая мир захлестнула мощная кибератака: вирус WannaCry, шифрующий данные и требующий выкуп за их восстановление, поразил сотни тысяч ПК в 150 странах мира.

Используя технологии проникновения вируса WannaCry, тут же были созданы его клоны, среди которых – вирус-шифровальщик UIWIX, использующий те же уязвимости, что и WannaCry. Жертвами вируса в России стали информационные системы сотовых операторов и органов государственной власти, а также информационные системы иностранных государств.

Помимо выкупа, который компании могут платить или нет киберпреступникам, организации по всему миру несут огромные репутационные потери и затраты на восстановление IT-системы.

Михаил Луконин, IT-директор компании «Транссеть», не исключает еще несколько волн кибератак в ближайшее время. По его мнению, кибератаки будут продолжаться до тех пор, пока будет эксплуатироваться устаревшая IT-инфраструктура без установленных актуальных обновлений. Михаил Луконин убежден, что главным условием, которое позволит минимизировать риски заражения вирусом, является правильно настроенная комплексная политика безопасности, включающая в себя совокупность технических и организационных мероприятий по организации и защите IT-инфраструктуры компании:

- Своевременное обновление систем. Информация с описанием уязвимости и обновление для большинства систем, закрывающее ее, вышло еще в марте. У специалистов компании в текущей ситуации было достаточно времени, чтобы минимизировать риски заражения вирусом. В особой зоне риска оказались пользователи Windows XP, Windows 8, Windows Server 2003 и Windows XP Embedded, поскольку Microsoft не поддерживает данные системы с 2014 года.

- Антивирусная защита с актуальными вирусными базами. Чем больше уровней защиты есть в вашей компании, тем сложнее вирусу проникнуть к данным вашей организации. Если организация хорошо защищена, то и цена атаки на нее значительно возрастает. Киберпреступникам будет проще переключиться на другую менее защищенную компанию.

- Изоляция критически важной IT-инфраструктуры в защищенный сегмент. Позволит исключить или существенно усложнить проникновение вируса на инфраструктуру с ключевыми сервисами организации.

- Организация проведения регулярного резервного копирования данных на внешнее хранилище. Данная мера хоть и не спасет от заражения, но позволит минимизировать ущерб и сократить сроки восстановления данных.

- Своевременное информирование сотрудников о правилах работы с информационными системами. Чаще всего заражение большой системы начинается с действий или бездействий сотрудников, игнорирующих данные правила.

Правильно спроектированная архитектура информационных систем позволяет исключить или минимизировать риски возникновения негативных последствий от поражения вирусом и сократить время простоя систем при восстановлении.

Фото: инфографика газеты The New York Times о том, как распространялся вирус.

«Проблема подобных атак носит не столько технический (установить правильное средство защиты), сколько процессный характер (внедрить грамотный процесс своевременного планового обслуживания информационной инфраструктуры). Для решения процессных проблем необходимо внедрение стандартных подходов к организации IT-сервиса. Таким стандартом фактически давно стала библиотека ITIL и в целом ITSM-менеджмент. В развитой инфраструктуре необходимо внедрение инструментов управления процессами корпоративного уровня, примером которого является система ЕСМА, обеспечивающая поддержку всех инфраструктурных процессов предприятия и сокращающая эксплуатационные и непредвиденные затраты», – прокомментировал Сергей Висленев, руководитель московского подразделения компании “Транссеть”.